Wprowadzenie

Coraz częściej pojawiający się ostatnio buzzword to blockchain:

System, którego nie da się złamać. Sam zaś może zmienić oblicze wielu branż. Blockchain rewolucjonizuje sposób zawierania, rozliczania i zapisywania transakcji. […] Technologia ta…1

Ostatnio raczej właśnie w takim tonie coraz częściej można spotkać się z hasłem blockchain. Tego typu nagłówki i treści wyszły z prasy branżowej IT i pojawiają się w prasie z obszaru finansów, ekonomii gospodarki, blogach menedżerskich. Lawinowy wzrost kursu bitcoin’a spowodował, że każde kojarzone z nim pojęcie natychmiast pojawia się w nagłówkach…

Blockchain

Cóż to takiego? Kwestię krypto-waluty, jaką jest bitcoin, pominę tu całkowicie, pominę także detale technologii wykorzystanych w implementacji kryptowaluty bitcoin, gdyż nie ma ona wpływu na przedmiot tego tekstu. Kluczowe pytanie brzmi: blockchain to technologia czy system oraz gdzie to się może przydać?

Najpierw kluczowe pojęcia:

technologia

1. ?metoda przeprowadzania procesu produkcyjnego lub przetwórczego?

2. ?dziedzina techniki zajmująca się opracowywaniem nowych metod produkcji wyrobów lub przetwarzania surowców?procedura

1. ?określone reguły postępowania w jakiejś sprawie, zwykle o charakterze urzędowym lub prawnym?

2. ?w językach programowania: wydzielony fragment algorytmu?algorytm mat. ?ściśle określony ciąg czynności, których wykonanie prowadzi do rozwiązania jakiegoś zadania?

scenariusz

1. ?tekst stanowiący podstawę filmu, przedstawienia lub audycji?

2. ?szczegółowo przygotowany program jakiejś imprezy lub jakiegoś spotkania?

3. ?zaplanowany lub przewidywany rozwój wydarzeń?własność

1. ?to, co ktoś posiada?

2. ?prawo do rozporządzania rzeczą z wyłączeniem innych osób, w granicach określonych przez ustawy i zasady współżycia społecznego?system ?układ elementów mający określoną strukturę i stanowiący logicznie uporządkowaną całość?

Na początek troszeczkę reguł dotyczących dotyczących prawa własności, gdyż wszelkie transakcje wymiany czegokolwiek, nie tylko w ekonomii, można w zasadzie sprowadzić do pojęcia wymiany, przeniesienia własności środków stanowiących walutę, stanowiących zapłatę za przekazany towar lub usługę. W komunikacji elektronicznej sprowadza się to praktycznie do przeniesienia danych i wiarygodności tej transakcji.

Pojęcie “własności” to pojęcie z dziedziny prawa. Pojęcie posiadać coś (wziąć w posiadanie) oznacza odebranie innym podmiotom prawa do dysponowania tym czymś. Tak więc powiedzieć, że się ma jakieś bitcoiny oznacza, że nikt, poza nami, nie ma prawa nimi dysponować (czym by nie były). Przekazanie komuś prawa własności (sprzedanie) czegoś, oznacza, że sprzedający traci prawo dysponowania przedmiotem transakcji a nabywca zyskuje je. To są prawa podmiotowe do przedmiotu, tak zwane pojęcia pierwotne w prawie, pojęciem wtórnym jest tu przedmiot i wskazanie właściciela podmiotu mającego wyłączne prawo dysponowania: prawa przedmiotowe (do przedmiotu). Innymi słowy na co dzień nie mówimy, że nikt poza nami nie ma prawa dysponowania danym przedmiotem, mówimy że jesteśmy posiadaczem tego przedmiotu.2 Kluczowy jest tu fakt, że przedmiot może mieć w danym momencie tylko jednego właściciela (także zbiorowego, wtedy ma on nazwę) lub nie mieć go wcale (nikomu nie ograniczono prawa władania przedmiotem). Procedura realizacji transakcji sprzedaży (przeniesienia praw własności) formalnie wygląda tak: (1) pozbawienie prawa własności osoby sprzedającego, (2) nadanie prawa własności osobie kupującego. Jak widać jest tu moment gdy nikt nie jest właścicielem przedmiotu. Musi tak być, bo nie jest logicznie możliwe jednoczesne władanie przedmiotem przez dwa podmioty.

Tyle logika :). Kluczem do dalszej części jest procedura realizacji transakcji sprzedaży. To – chwilowy brak właściciela – pokazuje, że potrzebna jest tu albo zaufana trzecia strona (np. bank pośrednik), albo uczciwość uczestników transakcji (jak np. my kupując coś w sklepie), albo procedura uniemożliwiająca nieuczciwe zachowanie uczestników transakcji.

Trzecia strona zaufania

Sama idea zabezpieczenia transakcji bez trzeciej strony zaufania (nie chcemy wśród siebie nikogo o tak uprzywilejowanej pozycji) jest wbrew pozorom prosta: transakcja przeprowadzana jest przy świadkach (sprzedaż odbywa się publicznie na oczach wielu) i zawarto umowę, że nikt nie przywłaszczy sobie przedmiotu w trakcie transakcji. To tworzy założenie, że nikt nie ma interesu w tym by jawnie oszukać. Wyzwaniem jest tu jednak odwzorowanie roli publiczności w sposób pozwalający, mimo wszystko, zachować w tajemnicy strony i przedmiot transakcji (co stanowi tu jednak łyżeczkę dziegciu w beczce miodu). Czyli sprzeczność? Troszkę tak…

Prosta wersja opisanego wyżej mechanizmu to rozproszenie śladu transakcji. Najprostszą metodą jest zasada: dokument opisujący transakcję – faktura – jest przechowywany w dwóch miejscach: u sprzedającego i u kupującego. Sfałszowanie tego dokumentu wymagało by zmowy obu stron (co jest mało prawdopodobne), bo w przypadku faktur ta zmowa jest trudna, z uwagi na sprzeczny interes obu stron: kupujący chce zaksięgować koszt zakupu co mu obniży podatek, sprzedający musi (niechętnie :)) zaksięgować przychód do opodatkowania. Nie istnieje tu kompromis więc pozostaje zachowane stanu (wartość transakcji) faktycznego, ta sama treść faktury w dwóch miejscach o sprzecznym interesie, pozwala uznać, że identyczność treści stanowi potwierdzenie prawdziwości.

Wadą tego podejścia jest to, że kontrola wszystkich dokumentów jednego podmiotu jest czasochłonna bo wymaga kontaktu z wieloma podmiotami (drugimi stronami każdej transakcji). Nie ma problemu gdy transakcja jest bezpośrednia. Problem zaczyna się wtedy, gdy potrzebne jest zaufanie do kontrahenta odległego. Skoro procedura realizacji przeniesienia własności ma trzy stany (właściciel A, brak właściciela, właściciel B) to nie istnieje jednoczesność więc ustalenie co najpierw: przekazać produkt czy przekazać pieniądze, staje się grą analogiczną do dylematu więźnia (nieuczciwy wygrywa)3.

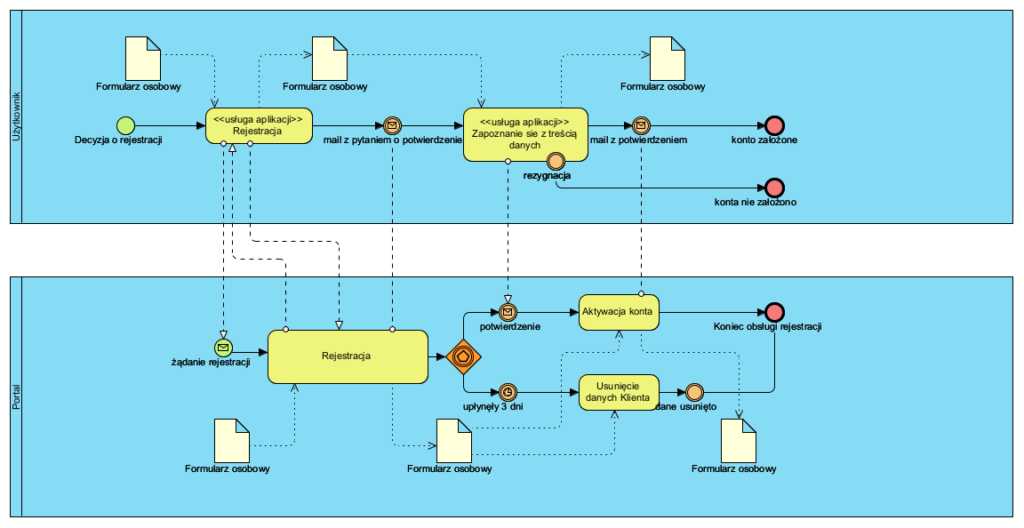

Tak więc mechanizm użycia dużej publiczności, dla pary podmiotów realizującej transakcję sprzedaży, daje dużą pewność, ale jest problem z kryptowalutami: strony transakcji i publiczność chcą pozostać anonimowi. Dlatego mechanizm został wzbogacony o kontakty z publicznością (obserwatorzy transakcji czyli Ci którzy ją uwiarygadniają) metodą kodowanych bloków danych z użyciem rozproszonej bazy danych. Pokazano to na poniższym diagramie4:

Cała idea bazuje na przyjęciu wersji, że najpierw pieniądze a potem towar (a nie odwrotnie), gdzie towarem (tu) są np. bitcoiny. Zmorą tego systemu jest jednak wymóg anonimowości, który zaowocował dodatkową złożonością z powodu potrzeby implementacji autoryzacji i przyjęcia relatywnie dużej, uwiarygodnienie przez publiczność, liczby podmiotów autoryzujących transakcje. Wikipedia podaje, że z tego powodu transakcje cechuje wysoki koszt energetyczny każdej z nich (podobno zużycie energii elektrycznej per transakcja odpowiada dziennemu zapotrzebowaniu przez typowe amerykańskie gospodarstwo domowe), stosunkowo długi czas zatwierdzania transakcji, niska wydajność.

Jednak pomijając detale, sama metoda oparta na zaufaniu budowanym poprzez dystrybucję ryzyka i odpowiedzialności ma wszelkie znamiona powodzenia jako metoda tworzenia zaufanej (wiarygodnej) komunikacji elektronicznej, bez potrzeby stosowania wyrafinowanych, kosztownych metod kodowania skazujących pomysł na konkretną technologię i algorytmy… Takie zabezpieczenie to system podmiotów biorących udział w transakcjach i ustalona kolejność kroków działania, który można zaimplementować jako procedurę a nie jako technologię.

Tak więc czy blockchain to technologia? Jeżeli mamy na myśli konkretne rozwiązanie zastosowane na rynku bitcoina, to są to konkretne technologie użyte do realizacji procedury sprzedaży. Jeżeli uznamy, że jest to proceduralne zabezpieczenie transakcji, to jest to procedura a nie technologia. Jeżeli piszemy o blochchain jako o metodzie autoryzowania transakcji elektronicznych to mamy na myśli procedurę a nie technologię. Ciekawe jest to, że o jakimkolwiek łamaniu zabezpieczeń można mówić wyłącznie wtedy, gdy elementem systemu będzie jakiekolwiek np. szyfrowanie czy podpisywanie. Jeżeli system będzie jawny i zostanie oparty wyłącznie na procedurach, znikają technologiczne zabezpieczenia i szyfry a więc nie ma czego łamać…

Podsumowanie

Tak więc wydaje się, że proceduralne metody gwarantowania transakcji jednak są lepsze od podpisów elektronicznych, bo łatwiejsze w implementacji i odporniejsze na nieuczciwość w sieci. Każdy typ transakcji zapewne będzie miał swoją procedurę, gdyż to ryzyko wyrządzenia szkody przez oszusta i wielkość tej szkody powinny decydować o kosztach zabezpieczenia a nie uznanie, że stosujemy z zasady metody najbezpieczniejsze czyli najkosztowniejsze. Tu po raz kolejny przytoczę przykład rocznych deklaracji podatkowych w Polsce: rezygnacja z e-podpisu spowodowała lawinowy wzrost liczby deklaracji składanych drogą elektroniczną przy praktycznie zerowej liczbie nadużyć i bez kosztów posiadania kwalifikowanego podpisu elektronicznego5.

Czy Blockchain komplikuje proces, a czy wnosi jakąś wartość dodaną? Uważam, że w świecie biznesowym anonimowość to ostania oczekiwana rzecz, dlatego każda kodowana transmisja peer-to-peer (punkt punkt), taka jak np. SSL czy EDI, jest zupełnie wystarczająca i “wpychanie” tu Blockchain nie wnosi niczego poza komplikacją.