Prawo autorskie to temat wielu debat ale też i wielu, nie tylko lobbystycznych, “przepychanek”. Prawo autorskie ma dwa aspekty: autorskie prawo osobiste (ochrona treści i jej autora) i autorskie prawo majątkowe (prawo dysponowania dziełem), a z ochroną praw autora wiąże się w szczególności pojęcie integralności dzieła. To ostatnie oznacza, że poza samym autorem, nikt nie może ingerować w treść, nawet posiadacz praw majątkowych. Ten ostatni (posiadacz praw majątkowych) ma prawo swobodnego dysponowania dziełem, ale nie ma prawa ingerencji w dzieło jako takie (jest to ochrona autorskich praw osobistych: dzieło musi być podpisane nazwiskiem autora, i nikt poza autorem nie może wprowadzać w nim zmian). Posiadacz praw majątkowych ma za to prawo czerpania zysków z jego udostępniania (prawa majątkowe są zbywalne, osobiste nie). Do tego dochodzi pojęcie zwielokrotniania, postaci materialnej i niematerialnej treści. Więcej o tym napisałem tu:

Prawo korzystania z dzieła w jakiejkolwiek firmie i zakresie (muszą być one określone) to licencja. Licencja (w zasadzie umowa dzierżawy) nie daje licencjobiorcy żadnych praw do dzieła nie licząc prawa do korzystania (przy czym samo korzystanie nie daje żadnego innego prawa, w szczególności do tworzenia kopii lub egzemplarzy). Tu należy zwrócić uwagę, że posiadanie nośnika z egzemplarzem utworu nie daje żadnych praw do samego utworu, w tym prawa do jego rozpowszechniania.Warto też podkreślić, że często mylone jest nabycie i posiadanie egzemplarza (nośnika z utworem), z nabyciem praw do samego utworu. (Źródło: Prawo autorskie i wartości niematerialne ? analiza systemowa)

Tyle prawo i logika pojęcia dzieła, autora dzieła i posiadacza dzieła. A teraz jak ta logika jest “stosowana”. Popatrzmy na tę wiadomość:

Przedstawiciele Adblock Plus pochwalili się na swoim blogu kolejną wygraną batalią sądową przeciwko Axel Springer. Wydawca odwoływał się od wcześniejszego wyroku (także wydanego na korzyść Adblock Plus), twierdząc, że posiada konstytucyjne prawa do serwowania swoim użytkownikom reklam i żadne narzędzie nie może tego blokować. Niemiecki sąd zlokalizowany w Kolonii orzekł jednak, że blokowanie reklam jest całkowicie legalne. (Źródło: Niemiecki sąd podważa model biznesowy Adblock Plus – Instalki.pl)

Popatrzmy na tak zwane “popularne” postrzeganie prawa autorskiego:

Internauci podzieleni są na dwie frakcje. Jedni blokują reklamy, bo ich nie cierpią, a drudzy też nie lubią reklam, ale ich nie blokują. Ci drudzy twierdzą, podobnie jak wydawcy internetowi, że to dzięki reklamom zarabiają i mogą udostępniać treści za darmo. Na niedawnej konferencji Związku Pracodawców Internetowych IAB, Randall Rothenberg użył mocnych słów ? stwierdził, że twórcy programów ad-block kradną. (Źródło: AdBlock a prawo. Czy twórcy programów typu AdBlock kradną?)

Ja bym dodał trzecią grupę internautów: nie blokują bo wiedzą, że to nie legalne i nieuczciwe (np. ja ;)).

Analiza pojęcia treści i praw do niej

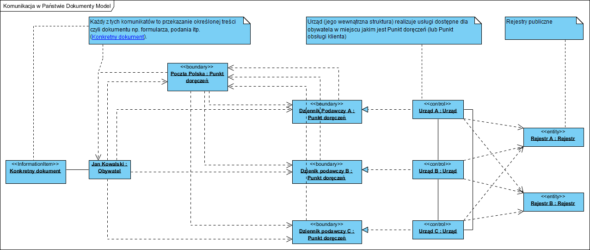

Popatrzmy na model dostępu do treści w sieci internet:

Przeglądanie serwisów WWW to jedna z usług tak zwanej Przeglądarki internetowej. Z usługi tej korzysta Internauta, użytkownik Przeglądarki (na swoim komputerze). Internauta jest związany umową licencyjną z producentem Przeglądarki (jak każda instalacja oprogramowania, wymaga akceptacji treści licencji). Jest także związany umową z Dostawca treści, którą przegląda (praktycznie każdy serwis w Internecie ma swój regulamin akceptowany wraz z rozpoczęciem korzystania z serwisu, do tego prawo autorskie jest domniemane i nie wymaga zawarcia umowy pomiędzy autorem a korzystającym z dzieła). AdBlok dostarcza komponent blokujący reklamy w oknie Przeglądarki (za zgodą producenta przeglądarki). Komponent ten jest świadomie instalowany na żądanie Internauty, AdBlok, jako producent takiego komponentu, dodatku (plug-in) do Przeglądarki musi przestrzegać umowy z producentem Przeglądarki.

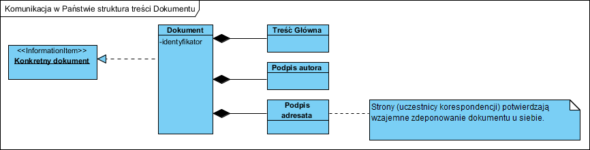

Teraz pora na prawo autorskie i dzieło, w szczególności pojęcie integralności dzieła. Powyżej model publikacji (i przepływu) treści od wydawcy do Internauty.

Od lewej: Dostawca treści na swoim serwerze WWW, umieszcza publikowaną treść (plik stanowiący przedmiot prawa autorskiego). Internauta (po prawej), korzystając z narzędzia jakim jest Przeglądarka, pobiera za pośrednictwem sieci Internet Plik. Plik ten jest interpretowany (przekształcany) przez przeglądarkę (taka jest jej rola) i wyświetlany Internaucie w postaci dla nie przystępnej. Plik ten (Dzieło) może zawierać zarówno treść główną (artykuł prasowy) jak i inne treści (np. reklamy). Nie zmienia to faktu, że stanowi jedną integralną i chronioną prawem całość (Treść + Reklama).

Wniosek pierwszy: niewątpliwie usuwanie reklam z treści publikowanej, to naruszanie praw autorskich. Tu autorskich praw osobistych: naruszenie integralności dzieła (to czy są czytane to inna kwestia, do tego nikt nasz zmusić nie może).

Wniosek drugi: prawo (umowa pomiędzy dostawcą treści i korzystającym z niej) łamie Internauta, który świadomie instaluje narzędzie służące do łamania prawa i korzysta z tego narzędzia (tu pełna analogia to producentów broni, za zabójstwa są oskarżani zabójcy a nie producenci broni).

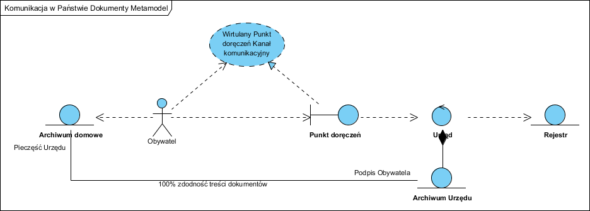

[dzień po publikacji] Z uwagi na to, że artykuł wzbudził wiele kontrowersji a z treści dyskusji wynika jasno, że mieszane są kwestie techniczne (możliwości technologii) i prawne (ochrona praw autora) opracowałem bardziej abstrakcyjny model przesyłania treści w sieci Internet:

W rozważaniach takich należy bezwzględnie oddzielić technologię, która pośredniczy w przekazie treści, od treści przekazywanej jako takiej.

Tak więc uważam, że dostarczanie narzędzia (oprogramowanie Adblock Plus) jest legalne, to jednak samo blokowanie reklam wbudowanych w strony WWW przez Internautę jest już nielegalne, reklamy blokuje Internauta a nie podmiot dostarczający narzędzia do blokowania.

Procesy sądowe, jak ten wskazany na początku, mają głównie aspekt z jednej strony moralny a drugiej amoralny. Dostawca “broni” czuje się “czysty” mimo posiadania pełnej świadomości tego, do czego jest wykorzystywany jego produkt (do łamania prawa). Kolejna rzecz: prawo autorskie to element prawa cywilnego, więc to poszkodowany musi wskazać i pozwać winnego szkody (tu szkodą jest fakt naruszania praw autora). Formalnie więc o swoje prawa musi dbać poszkodowany i to on może występować przeciwko osobie, która mu szkodę wyrządziła (naruszyła jego prawa). Tu jednak mamy miliony Internautów, wiec takie działanie – pozywanie imienne internautów – jest praktycznie niewykonalne (z czego korzystają nieuczciwi Internauci). Poszkodowanemu pozostaje więc szukanie szansy na “sukces” w pozwaniu podmiotu dostarczającego narzędzia do wyrządzenia szkody, jednak (o ile wiem) pod warunkiem wykazania, że ten nakłaniał do wyrządzenia szkody (a to może być bardzo trudne).

Przypadek ten pokazuje pewne zjawisko: korporacje starają się przerzucać koszty budowania zysków na innych (na klientów albo na Państwo). Koszty indywidualnego pozwania każdego internauty były by niewyobrażalne. Dlatego wydawca szuka drogi prostszej (tańszej): pozywa dostawce narzędzia (tu program do blokowania części treści) a nie raz lobbuje za stosowanym prawem w danym Państwie (lub UE). W zasadzie problem z moralnością mają wszystkie trzy strony: wydawca siłowo forsuje czytanie reklam mając monopol na swoją treść (zakładamy, że jest interesująca czyli wartościowa) a koszty egzekucji swoich praw próbuje z siebie zrzucić, Internauta unika kosztu dostępu do treści (nie płaci za dostęp do treści i blokuje reklamy, którymi zarabia wydawca), dostawca narzędzia do blokowania reklam korzysta z tego “sporu” produkują narzędzie dla Internauty.

Osobiście jestem zdania, że: niestety fakty są takie, że ludzie są w większości nieuczciwi, autorzy treści powinni zrewidować swoje roszczenia, jeżeli nie są w stanie ich egzekwować, a dostawcy narzędzi służących do łamania prawa powinni się wstydzić. Mam świadomość, że ostatnie stwierdzenie wielu rozśmieszy, jednak tu widzę role Państwa: podobnie jak ogranicza się dostęp do broni palnej (z powodu łatwości zabijania na odległość), do rozważenia jest ograniczenie legalności dystrybucji produktów, których głównym celem, a nie raz jedynym zastosowaniem, jest łamanie prawa. Nie jest to (łamanie prawa jako cel tworzenia produktu) proste do udowodnienia, więc prawdopodobnie pozostanie to w sferze utopijnych życzeń. Tu prawdopodobnie zadziała raczej ograniczenie pazerności posiadaczy praw majątkowych do treści.

P.S.

Bardzo podobny model rynkowy, bazowanie na powszechnej skłonności ludzi do tak zwanych “drobnych nieuczciwości”, ma np. Uber i dostawca oprogramowania Janosik. Pierwszy dostarcza płatne oprogramowanie bardzo ułatwiające nieuczciwym kierowcom świadczenie usług transportowych bez płacenia podatku, drugi dostarcza oprogramowanie pozwalające (między innymi) na unikanie mandatów za przekroczenia prędkości. Trudno udowodnić złą wolę czy złe intencje … ;), za to bardzo łatwo wykorzystać ludzkie ułomności…

P.S. 2 Wyciąg z ustawy: USTAWA z dnia 4 lutego 1994 r. o prawie autorskim i prawach pokrewnych

Art. 1.

1. Przedmiotem prawa autorskiego jest każdy przejaw działalności twórczej o indywidualnym charakterze, ustalony w jakiejkolwiek postaci, niezależnie od wartości, przeznaczenia i sposobu wyrażenia (utwór).Art. 2.

1. Opracowanie cudzego utworu, w szczególności tłumaczenie, przeróbka, adaptacja, jest przedmiotem prawa autorskiego bez uszczerbku dla prawa do utworu pierwotnego.

2. Rozporządzanie i korzystanie z opracowania zależy od zezwolenia twórcy utworu pierwotnego (prawo zależne), chyba że autorskie prawa majątkowe do utworu pierwotnego wygasły. W przypadku baz danych spełniających cechy utworu zezwolenie twórcy jest konieczne także na sporządzenie opracowania.

3. Twórca utworu pierwotnego może cofnąć zezwolenie, jeżeli w ciągu pięciu lat od jego udzielenia opracowanie nie zostało rozpowszechnione. Wypłacone twórcy wynagrodzenie nie podlega zwrotowi.

4. Za opracowanie nie uważa się utworu, który powstał w wyniku inspiracji cudzym utworem.

5. Na egzemplarzach opracowania należy wymienić twórcę i tytuł utworu pierwotnego.Autorskie prawa osobiste

Art. 16. Jeżeli ustawa nie stanowi inaczej, autorskie prawa osobiste chronią nieograniczoną w czasie i niepodlegającą zrzeczeniu się lub zbyciu więź twórcy z utworem, a w szczególności prawo do:

1) autorstwa utworu;

2) oznaczenia utworu swoim nazwiskiem lub pseudonimem albo do udostępniania

go anonimowo;

3) nienaruszalności treści i formy utworu oraz jego rzetelnego wykorzystania;

4) decydowania o pierwszym udostępnieniu utworu publiczności;

5) nadzoru nad sposobem korzystania z utworu.Autorskie prawa majątkowe

Art. 17. Jeżeli ustawa nie stanowi inaczej, twórcy przysługuje wyłączne prawo

do korzystania z utworu i rozporządzania nim na wszystkich polach eksploatacji oraz

do wynagrodzenia za korzystanie z utworu.Dozwolony użytek chronionych utworów

Art. 23.

1. Bez zezwolenia twórcy wolno nieodpłatnie korzystać z już rozpowszechnionego utworu w zakresie własnego użytku osobistego. Przepis ten nie upoważnia do budowania według cudzego utworu architektonicznego i architektoniczno-urbanistycznego oraz do korzystania z elektronicznych baz danych spełniających cechy utworu, chyba że dotyczy to własnego użytku naukowego niezwiązanego z celem zarobkowym

Art. 34. Można korzystać z utworów w granicach dozwolonego użytku pod

warunkiem wymienienia imienia i nazwiska twórcy oraz źródła. Podanie twórcy i źródła powinno uwzględniać istniejące możliwości. Twórcy nie przysługuje prawo do wynagrodzenia, chyba że ustawa stanowi inaczej.Art. 74.

1. Programy komputerowe podlegają ochronie jak utwory literackie, o

ile przepisy niniejszego rozdziału nie stanowią inaczej.Ochrona autorskich praw osobistych

Art. 78.

1. Twórca, którego autorskie prawa osobiste zostały zagrożone cudzym

działaniem, może żądać zaniechania tego działania. W razie dokonanego naruszenia

może także żądać, aby osoba, która dopuściła się naruszenia, dopełniła czynności

potrzebnych do usunięcia jego skutków, w szczególności aby złożyła publiczne

oświadczenie o odpowiedniej treści i formie. Jeżeli naruszenie było zawinione, sąd

może przyznać twórcy odpowiednią sumę pieniężną tytułem zadośćuczynienia za

doznaną krzywdę lub ? na żądanie twórcy ? zobowiązać sprawcę, aby uiścił

odpowiednią sumę pieniężną na wskazany przez twórcę cel społeczny.Ochrona autorskich praw majątkowych

Art. 79.

1. Uprawniony, którego autorskie prawa majątkowe zostały naruszone,

może żądać od osoby, która naruszyła te prawa:

1) zaniechania naruszania;

2) usunięcia skutków naruszenia;

P.S. 3

Mem “Time Square with AdBlock” jest moim zdaniem doskonałym przykładem pojęcia “wycinanie reklam”…..